¿Los ordenadores de tu empresa se han ralentizado, se sobrecalientan en exceso y a menudo se quedan “colgados”? ¿La velocidad de conexión a Internet se ha reducido considerablemente? Es muy probable que tu compañía esté siendo víctima de cryptojacking. Dicho de otra manera: los ciberdelincuentes han eludido las medidas de ciberseguridad en la empresa para utilizar de forma ilegítima la capacidad de procesamiento de los dispositivos de la organización para minar criptomonedas.

Claves para entender el minado de criptomonedas

Para entender por qué la técnica del cryptojacking es muy utilizada por delincuentes informáticos, antes hay que saber qué son y en qué consiste minar criptomonedas o monedas virtuales. Estas son las claves:

- Aunque plataformas como PayPal ya las permiten como forma de pago, a día de hoy las monedas virtuales no están reguladas.

- Las criptomonedas están cifradas (solo accesibles para quien conozca la clave privada de descifrado), por eso el prefijo cripto (oculto).

- Las monedas virtuales están descentralizadas en múltiples nodos en todo el mundo (cada nodo guarda una copia de todas las transacciones), es decir, no están controladas por ningún Estado, entidad financiera o empresa. Estas fueron concebidas como un medio de intercambio digital de bienes y servicios directamente entre usuarios, sin intermediarios.

- La descentralización requiere de un sistema que valide todas las transacciones y asegure que nadie utilice dos veces una misma moneda virtual. Este sistema es la tecnología blockchain o cadena de bloques.

- La validación de las transacciones se realiza a través de la minería de criptomonedas. Los mineros utilizan ordenadores con procesadores muy potentes para resolver una serie de problemas matemáticos que, una vez resueltos, validan un bloque de transacciones y por ello son recompensados con monedas virtuales más comisiones por las transacciones incluidas dentro del bloque validado.

Actualmente, las principales criptomonedas son:

- Bitcoin

- Ethereum

- Ripple

- Bitcoin Cash

- Tether

- Litecoin

Minar criptomonedas, la nueva fiebre del oro

Con la aparición de la red Bitcoin (primera moneda virtual) en 2009, muchas personas lo vieron como una gran oportunidad y se embarcaron en el minado de criptomonedas desde sus hogares. Durante algunos años minar criptomonedas desde casa fue una actividad “rentable”, pero a medida que crecía la red de mineros también lo hacía la inversión necesaria en recursos (ordenadores con mayor capacidad de procesamiento) y el gasto de electricidad en los domicilios.

Además, en 2013 comenzaron a utilizarse ASIC (siglas en inglés de circuito integrado para aplicaciones específica), dispositivos especialmente diseñados para minar criptomonedas. Los ASIC para el minado de monedas virtuales son ordenadores que integran multitud de procesadores que incrementan la velocidad de cómputo. Disponer de un ASIC en casa es inasumible para la mayoría de los mortales: son costosos, consumen mucha electricidad y necesitan refrigeradores para evitar el sobrecalentamiento de los dispositivos.

Para continuar con el minado doméstico de monedas virtuales, muchos decidieron unirse a redes de mineros (mining pools). Cada usuario contribuye con su ordenador y luego se reparten las recompensas en función de la capacidad de cómputo aportada. Un paso más allá ha sido la creación de granjas de minado, grandes infraestructuras compuestas por ASIC que minan sin descanso. Estas suelen instalarse en lugares con fuentes de suministro eléctrico muy baratas (sobre todo provenientes de energías renovables) o con temperatura fría y seca (para eliminar los costes de electricidad por refrigeración). China representa aproximadamente el 70% de la minería de criptomonedas a nivel mundial, seguido de la India (4%).

Como vemos, la minería de monedas virtuales conlleva unos costes que muchos se resisten a asumir. Así, ciberdelincuentes utilizan el cryptojacking para que las empresas corran con los gastos mientras ellos se lucran.

El cryptojacking sigue siendo una gran amenaza para la ciberseguridad en las empresas

Una de las ventajas del cryptojacking para los delincuentes informáticos es que el riesgo de ser identificados es mucho menor que en otros tipos de ciberataques, sobre todo si minan criptomonedas menos populares que Bitcoin. Además, al no perderse ni cifrarse ninguna información sensible, las empresas no tienen la iniciativa de denunciar para que se inicie una investigación. Eso sí, en función de lo que haya tardado en detectarse la infección en los equipos de la compañía, las facturas de luz pueden ser muy elevadas.

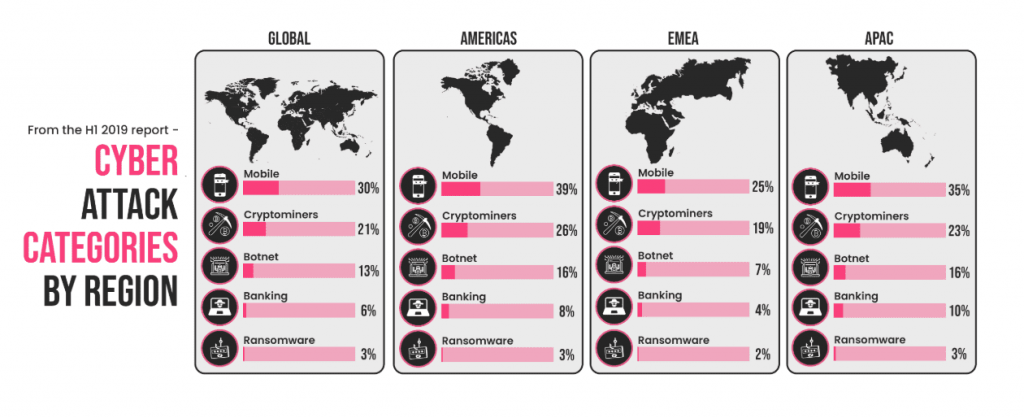

En 2018 el cryptojacking afectó a las empresas 10 veces más que el ransomware, de acuerdo con la segunda edición del Security Report 2019 de Check Point. El mismo estudio señala que solo el 20% de los profesionales de seguridad informática en la empresa sabía que la red corporativa estaba infectada.

El reciente informe Threat Intelligence 2019 -también de Check Point- destaca que el cryptojacking (18,8%) y el malware en dispositivos móviles (18,7%) han sido las dos principales amenazas para la ciberseguridad en las empresas españolas en el periodo de abril a septiembre.

Medidas para proteger a las empresas del cryptojacking

Estas son las recomendaciones para minimizar el riesgo de que las empresas sean víctimas de cryptojacking:

- Concienciar de esta amenaza a todos los empleados de la organización a través de acciones formativas o elaborando una guía de buenas prácticas en seguridad informática.

- Utilizar antivirus y soluciones de ciberseguridad. Tenerlas siempre actualizadas.

- Por un lado, instalar extensiones anti-criptominado en los navegadores web (por ejemplo, minerBlock) y, por el otro, evitar el uso de extensiones (aunque sean de distribuidores oficiales) que puedan ejecutar códigos no deseados.

- Configurar el cortafuegos y las herramientas de filtrado web de la compañía para bloquear accesos a sitios web de poca confianza.

Imágenes | WorldSpectrum en Pixabay. Austin Distel y Dmitry Demidko en Unsplash